2022-02-25 18:03:11 +08:00

---

2023-04-28 17:31:44 +08:00

title: HTTP vs HTTPS( )

2022-02-25 18:03:11 +08:00

category: 计算机基础

tag:

- 计算机网络

---

## HTTP 协议

### HTTP 协议介绍

2022-08-02 10:48:48 +08:00

HTTP 协议, ( ) ,

2022-02-25 18:03:11 +08:00

并且, ( ) , , , ( ) , , ,

### HTTP 协议通信过程

HTTP 是应用层协议,它以 TCP( ) ,

1. 服务器在 80 端口等待客户的请求。

2. 浏览器发起到服务器的 TCP 连接(创建套接字 Socket)

3. 服务器接收来自浏览器的 TCP 连接。

4. 浏览器( (

5. 关闭 TCP 连接。

### HTTP 协议优点

扩展性强、速度快、跨平台支持性好。

## HTTPS 协议

### HTTPS 协议介绍

HTTPS 协议( ) ,

HTTPS 协议中,

### HTTPS 协议优点

保密性好、信任度高。

2023-04-28 17:31:44 +08:00

## HTTPS 的核心—SSL/TLS 协议

2022-02-25 18:03:11 +08:00

HTTPS 之所以能达到较高的安全性要求,就是结合了 SSL/TLS 和 TCP 协议,对通信数据进行加密,解决了 HTTP 数据透明的问题。接下来重点介绍一下 SSL/TLS 的工作原理。

### SSL 和 TLS 的区别?

**SSL 和 TLS 没有太大的区别。**

2023-02-14 16:37:37 +08:00

SSL 指安全套接字协议( ) , , , ( ) , , ,

2022-02-25 18:03:11 +08:00

### SSL/TLS 的工作原理

#### 非对称加密

SSL/TLS 的核心要素是**非对称加密**。非对称加密采用两个密钥——一个公钥,一个私钥。在通信时,私钥仅由解密者保存,公钥由任何一个想与解密者通信的发送者(加密者)所知。可以设想一个场景,

> 在某个自助邮局,每个通信信道都是一个邮箱,每一个邮箱所有者都在旁边立了一个牌子,上面挂着一把钥匙:这是我的公钥,发送者请将信件放入我的邮箱,并用公钥锁好。

>

> 但是公钥只能加锁,并不能解锁。解锁只能由邮箱的所有者——因为只有他保存着私钥。

>

> 这样,通信信息就不会被其他人截获了,这依赖于私钥的保密性。

2023-04-28 17:15:47 +08:00

2022-02-25 18:03:11 +08:00

非对称加密的公钥和私钥需要采用一种复杂的数学机制生成(密码学认为,为了较高的安全性,尽量不要自己创造加密方案)。公私钥对的生成算法依赖于单向陷门函数。

> 单向函数:已知单向函数 f, , , ,

>

> 单向陷门函数:一个较弱的单向函数。已知单向陷门函数 f, , , , , ,

2023-04-28 17:15:47 +08:00

2022-02-25 18:03:11 +08:00

上图就是一个单向函数(不是单项陷门函数),假设有一个绝世秘籍,任何知道了这个秘籍的人都可以把苹果汁榨成苹果,那么这个秘籍就是“陷门”了吧。

在这里,函数 f 的计算方法相当于公钥,陷门 h 相当于私钥。公钥 f 是公开的,任何人对已有输入,都可以用 f 加密,而要想根据加密信息还原出原信息,必须要有私钥才行。

#### 对称加密

使用 SSL/TLS 进行通信的双方需要使用非对称加密方案来通信, , , , , ,

> 对称加密:通信双方共享唯一密钥 k, ,

2023-04-28 17:15:47 +08:00

2022-02-25 18:03:11 +08:00

对称加密的密钥生成代价比公私钥对的生成代价低得多,那么有的人会问了,为什么 SSL/TLS 还需要使用非对称加密呢?因为对称加密的保密性完全依赖于密钥的保密性。在双方通信之前,需要商量一个用于对称加密的密钥。我们知道网络通信的信道是不安全的,传输报文对任何人是可见的,密钥的交换肯定不能直接在网络信道中传输。因此,使用非对称加密,对对称加密的密钥进行加密,保护该密钥不在网络信道中被窃听。这样,通信双方只需要一次非对称加密,交换对称加密的密钥,在之后的信息通信中,使用绝对安全的密钥,对信息进行对称加密,即可保证传输消息的保密性。

#### 公钥传输的信赖性

SSL/TLS 介绍到这里,了解信息安全的朋友又会想到一个安全隐患,设想一个下面的场景:

> 客户端 C 和服务器 S 想要使用 SSL/TLS 通信,由上述 SSL/TLS 通信原理,

>

> 1. 任何人都可以捕获通信包

> 2. 通信包的保密性由发送者设计

> 3. 保密算法设计方案默认为公开,而(解密)密钥默认是安全的

>

> 因此,假设 S 公钥不做加密,在信道中传输,那么很有可能存在一个攻击者 A, ) ,

>

> 同样的, , ,

2023-04-28 17:15:47 +08:00

2022-02-25 18:03:11 +08:00

为了公钥传输的信赖性问题, ( , )

当客户端(浏览器)向服务器发送 HTTPS 请求时,一定要先获取目标服务器的证书,并根据证书上的信息,检验证书的合法性。一旦客户端检测到证书非法,就会发生错误。客户端获取了服务器的证书后,由于证书的信任性是由第三方信赖机构认证的,而证书上又包含着服务器的公钥信息,客户端就可以放心的信任证书上的公钥就是目标服务器的公钥。

#### 数字签名

2022-03-21 12:52:34 +08:00

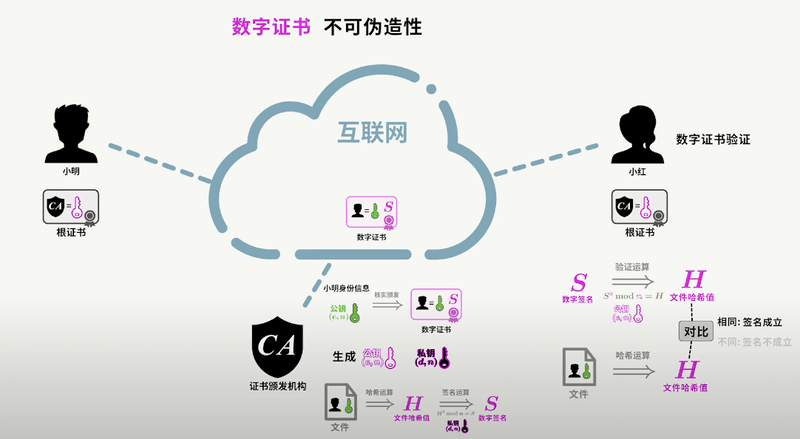

好,到这一小节,已经是 SSL/TLS 的尾声了。上一小节提到了数字签名,数字签名要解决的问题,是防止证书被伪造。第三方信赖机构 CA 之所以能被信赖,就是 **靠数字签名技术** 。

2022-02-25 18:03:11 +08:00

数字签名,是 CA 在给服务器颁发证书时,使用散列+加密的组合技术,在证书上盖个章,以此来提供验伪的功能。具体行为如下:

2022-09-08 10:43:24 +08:00

> CA 知道服务器的公钥,

2022-02-25 18:03:11 +08:00

>

> 现在服务器将该证书发送给客户端,客户端需要验证该证书的身份。客户端找到第三方机构 CA,

>

2022-09-08 10:43:24 +08:00

> 客户端对证书数据(包含服务器的公钥)做相同的散列处理,得到摘要,并将该摘要与之前从签名中解码出的摘要做对比,如果相同,则身份验证成功;否则验证失败。

2022-02-25 18:03:11 +08:00

2023-04-28 17:15:47 +08:00

2022-02-25 18:03:11 +08:00

总结来说,带有证书的公钥传输机制如下:

1. 设有服务器 S, ,

2022-03-09 08:58:30 +08:00

2. S 信任 CA, ,

2022-02-25 18:03:11 +08:00

3. S 获得 CA 颁发的证书,将该证书传递给 C。

2022-03-21 12:52:34 +08:00

4. C 获得 S 的证书,信任 CA 并知晓 CA 公钥,使用 CA 公钥对 S 证书上的签名解密,同时对消息进行散列处理,得到摘要。比较摘要,验证 S 证书的真实性。

2022-02-25 18:03:11 +08:00

5. 如果 C 验证 S 证书是真实的,则信任 S 的公钥(在 S 证书中)。

2023-04-28 17:15:47 +08:00

2022-02-25 18:03:11 +08:00

2022-03-21 12:52:34 +08:00

对于数字签名,我这里讲的比较简单,如果你没有搞清楚的话,强烈推荐你看看[数字签名及数字证书原理](https://www.bilibili.com/video/BV18N411X7ty/)这个视频,这是我看过最清晰的讲解。

2023-03-10 11:52:00 +08:00

2022-03-21 12:52:34 +08:00

2022-02-25 18:03:11 +08:00

## 总结

2023-05-05 12:39:01 +08:00

- **端口号**: ,

- **URL 前缀**: `http://` , `https://` 。

- **安全性和资源消耗**: , , , , , ,

2023-08-07 18:56:33 +08:00

2023-10-27 06:44:02 +08:00

<!-- @include: @article -footer.snippet.md -->